Ataques Man in the Middle: Qué son y cómo evitarlos.

Hackeos en aumento: Cómo los ataques Man in the Middle ponen en riesgo tu seguridad online, cómo detectarlos y consejos para evitar que te ocurran.

Desde hace unos años, los ciberataques se están incrementando, entre los cuales destacan los ataques “Man in the Middle”(MitM), que son un tipo de “hackeo” en los que alguien intercepta sin permiso la comunicación entre dos partes que se encuentran conectadas a la red. Con este acceso, un hacker puede obtener información privada y/o sensible, como pueden ser contraseñas u otras credenciales de acceso.

Dentro de éstas, encontramos diferentes técnicas entre las cuales se destacan:

- Acceso a una red WiFi que se ha registrado en un dispositivo: Para ello, el atacante busca redes disponibles en su área y selecciona las que desea atacar. Normalmente, crean un punto de acceso falso, con un nombre similar al de la red legal, con el objetivo de que los usuarios que deseen acceder a ésta, seleccionen por error la del hacker. Una vez se conectan al punto de acceso falso, todos los datos que busquen e introduzcan, estarán al alcance del hacker, ya sean datos bancarios, contraseñas, etc. Además, es posible que esta persona, tras interceptar el tráfico, reenvíe todos los datos que ha introducido el usuario de nuevo al punto de acceso verdadero para que no sospechen nada.

- Otra de las técnicas que se puede utilizar para realizar ataques Man in the Middle, es el Phishing, el cual consiste en la creación de un sitio web o correo electrónico falso, con un dominio o nombre muy similar al original, y, posteriormente, el envío masivo de comunicaciones a posibles víctimas haciéndose pasar por el servicio que oferta la empresa. Normalmente está relacionada con servicios bancarios, aunque también se puede utilizar en redes sociales. En el contenido del texto, se solicita que inicien sesión en sus cuentas, proporcionen información confidencial o se descarguen algún tipo de documentos, el cual tiene un malware en su interior. Además, no solo se suelen captar datos bancarios, sino que en ocasiones, se recopilan datos personales como números de teléfono o correos electrónicos.

- En tercer lugar, encontramos la llamada “Pharming”, en la cual suplantan la identidad de una de las partes y redireccionan al usuario a una página falsa, cuyas características son prácticamente igual que la verdadera. A diferencia del phishing, en el cual los atacantes intentan engañar a las víctimas tratando de que estos accedan a su página web por error, en este caso los atacantes modifican la infraestructura de la red o los dispositivos para que cuando los usuarios traten de acceder a una web legítima, este les redireccione a su página. El principal objetivo es que las víctimas revelen información confidencial, como pueden ser contraseñas, números de tarjetas de créditos u otro tipo de información personal.

- DNS spoofing: En este tipo de ataque, los hackers manipulan las respuestas del servidor DNS para redirigir a los usuarios a sitios web falsos o maliciosos. Al falsificar las respuestas del servidor DNS, los atacantes pueden hacer que los usuarios accedan a sitios web falsificados, donde pueden solicitar información confidencial o instalar malware en los dispositivos de los usuarios. Este tipo de ataque puede ser especialmente peligroso porque afecta a toda la red y puede ser difícil de detectar para los usuarios comunes.

- Inyección de código malicioso en páginas web (Cross-site scripting - XSS): Los atacantes pueden aprovechar vulnerabilidades en sitios web para insertar código malicioso, como scripts, en las páginas visitadas por los usuarios. Cuando un usuario accede a una página comprometida, el código malicioso se ejecuta en su navegador, lo que permite al atacante robar cookies de sesión, obtener información personal o redirigir a los usuarios a páginas falsas diseñadas para robar datos confidenciales. Este tipo de ataque puede ser utilizado para comprometer la seguridad de los usuarios sin que estos sean conscientes de ello.

- Ataques de retransmisión (Relay attacks): En este tipo de ataque, un atacante intercepta y retransmite comunicaciones entre dos partes legítimas, como un cliente y un servidor, sin que ninguna de las partes sea consciente de la presencia del atacante. El atacante puede modificar o manipular la comunicación entre las partes para obtener información confidencial o realizar acciones no autorizadas en nombre de una de las partes. Este tipo de ataque es común en entornos donde se utilizan protocolos de autenticación débiles o no se utilizan medidas de seguridad adecuadas para proteger las comunicaciones.

¿Cómo evitar ataques Man in the Middle?

- Evitar acceder a páginas web que te lleguen a través de correos electrónicos o SMS: Haciendo especial hincapié en aquellas que se trate de empresas bancarias. Y, en caso de que sea de gran importancia el contenido, comprobar si el correo que te ha enviado, es el oficial de la empresa.

- Evitar conectarse a redes WiFi públicas: A pesar de que esto es algo que se recomienda de forma general, si se desea realizar alguna transacción financiera o acceder a información confidencial, es más importante aún no realizarlo si estás utilizando este tipo de redes.

- Descargas de Software: Existen numerosas aplicaciones que para poder descargarlas es necesario hacerlo a través de su página web, pero, en ocasiones, éstas pueden estar intentando hacerse pasar por la portal web oficial. Es por ello que se recomienda descargar aplicaciones o softwares exclusivamente a través de fuentes originales, ya sea de la página web oficial o de tiendas de aplicaciones oficiales como puede ser “Play Store”. Uno de los casos más conocidos en los que se introdujeron diversos malware y virus a los dispositivos de los usuarios, es el de “WhatsApp Plus”.

- Utilizar páginas web en las cuales su dominio empiece por “HTTPS”, debido a que las páginas que inician de esta manera tienen un certificado de seguridad y un cifrado superior a las demás.

- Monitorea regularmente tu actividad online. Estar atento a actividades inusuales en tus cuentas, como accesos no autorizados o transacciones sospechosas, puede ayudarte a detectar un posible ataque a tiempo.

- Utiliza una red privada virtual (VPN). Una VPN cifra tu conexión a internet, lo que dificulta que los atacantes intercepten tus datos mientras viajan a través de la red. En caso de que te conectes a redes WiFi públicas.

- Implementar medidas de seguridad adicionales: Utilizar técnicas de autenticación de dos factores (2FA) puede agregar una capa adicional de seguridad al requerir un segundo método de verificación, como un código enviado a tu teléfono móvil, además de la contraseña.

- Conciencia y educación: Educar a los usuarios sobre los riesgos de los ataques Man in the Middle y cómo identificar señales de advertencia, como sitios web sospechosos o comunicaciones no solicitadas, puede ayudar a prevenir que caigas en trampas de phishing u otros engaños.

Evitar convertirse en víctima de un ataque Man in the Middle requiere tomar medidas proactivas para proteger la seguridad online y tener especial cuidado cuando se van a rellenar datos personales importantes, más aún cuando son de carácter bancario.

En este artículo puedes consultar otros tipos de ataques cibernéticos que pueden ser una amenaza para ti.

Te recomendamos leer

Artículos Relacionados

Sobre el Autor

Itop Consulting

Consultora tecnológica en Tenerife. Silver Partner SAP en Canarias.

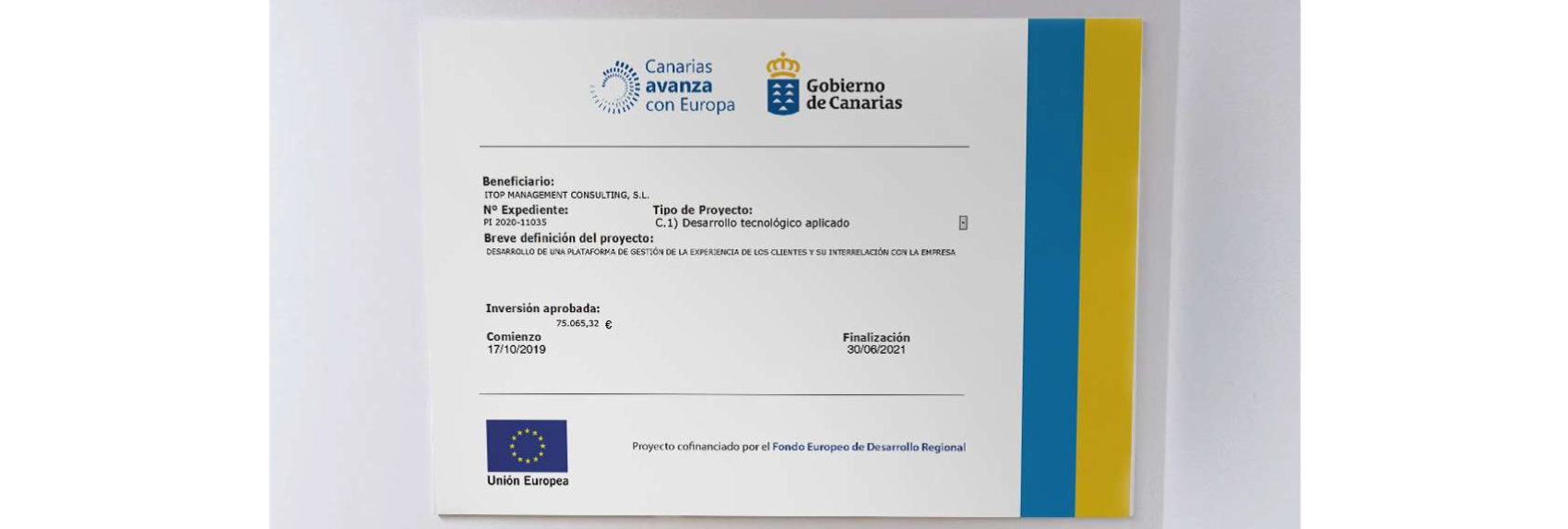

Desarrollo e implementación de ERP (SAP Business One), CRM, Analítica, Gestión Documental, Apps, Marketing Digital, Internet de las Cosas (IoT) y RPA. También tenemos nuestra academia Itop Academy donde ofrecemos cursos online para la transformación digital y Curie Platform, nuestra Plataforma de Inteligencia de Cliente.

Una combinación perfecta de conocimientos y experiencia en tecnología y negocio. El mejor equipo, metodología, valores y colaboradores para ayudarte a conseguir los resultados que deseas para tu empresa.