Ransomware, medidas prácticas

Esta entrada contiene procedimientos muy importantes relativa a la seguridad de su empresa. Es de necesaria lectura tanto para usuarios como para administradores de su sistema

El Ransomware es tan aterrador como su nombre. Los hackers utilizan esta técnica para bloquear sus dispositivos y exigir un rescate a cambio de recuperar el acceso, le pone en una difícil situación, tanto a su empresa, como a su información, por lo que es mejor saber cómo evitarlo.

¿Qué es Ransonware?

El Ransomware (también conocido como rogueware o scareware) restringe el acceso a su sistema y exige el pago de un rescate para eliminar la restricción.

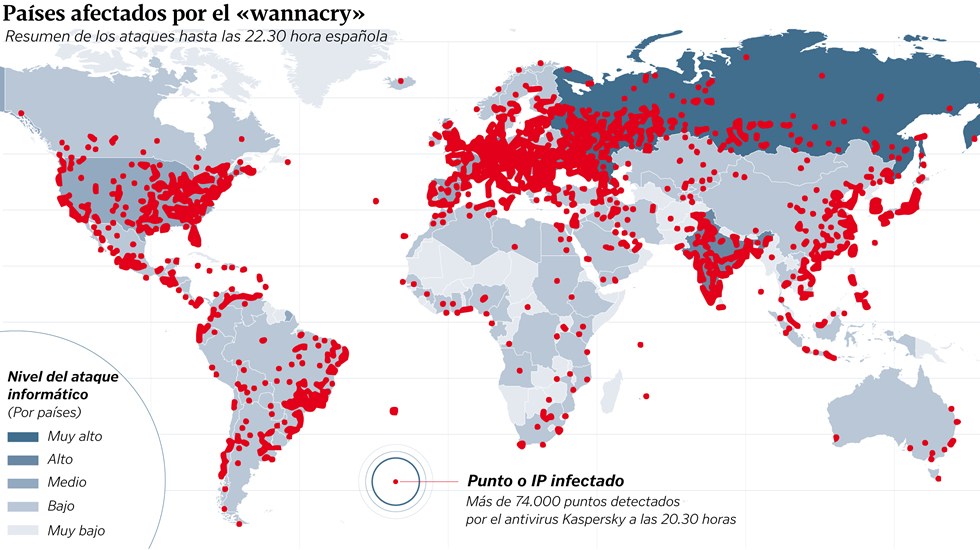

Los ataques más peligrosos los han causado Ransomware como WannaCry, Petya, Cerber, Cryptolocker y Locky. En los últimos años ya no hace distinción entre tipos de usuarios o destinos, tratándose como estrategia de ataques tanto a nivel gubernamental, Grandes Corporaciones, Medianas o Pequeñas empresas o incluso particulares. Las pérdidas ocasionadas por la detención de sus sistemas por parte de grandes corporaciones han supuesto millones de euros en pérdida que no se han recuperado.

¿De dónde procede?

El Ransomware lo crean estafadores con un gran conocimiento en programación informática. Puede entrar en su PC mediante un adjunto de correo electrónico o a través de su navegador si visita una página web infectada con este tipo de malware. También puede acceder a su PC a través de su red.

Aunque los ataques se han hecho populares desde mediados de la década del 2010, el primer ataque conocido sucedió a finales de los '80s por parte del Dr. Joseph Popp.

Su uso creció internacionalmente en junio del 2013. La empresa McAfee señaló que solamente en el primer trimestre del 2013 había detectado más de 250.000 tipos de Ransomware únicos.

¿Cómo actúa?

El atacante camufla el código malicioso dentro de otro archivo o programa apetecible para el usuario que invite a hacer clic. Algunos ejemplos de estos camuflajes serían:

• Archivos adjuntos en correos electrónicos.

• Vídeos de páginas de dudoso origen.

• Actualizaciones de sistemas.

• Programas, en principio, fiables como Windows o Adobe Flash.

Luego, una vez que ha penetrado en el ordenador, el Ransomware se activa y provoca el bloqueo de todo el sistema operativo, lanza el mensaje de advertencia con la amenaza y el importe del rescate que se ha de pagar para recuperar toda la información. Además, en ocasiones incluyen en la amenaza la dirección IP, la compañía proveedora de Internet y hasta una fotografía captada desde la cámara web.

Una vez atacado el sistema, todo el contenido del disco de su sistema queda encriptado mediante una clave que solamente el hacker conoce. El Ransomware comienza a buscar unidades compartidas y accesos al interno de la red para continuar su propagación.

Su actuación es muy rápida pudiendo quedar inservibles miles de archivos en pocos segundos. Realizar una labor de rescate de la información llevaría décadas y no se garantizaría el éxito.

¿Por qué mi red queda comprometida?

Es su forma de ataque. El Ransomware es un software malicioso que tiene como fin destruir la actividad de la empresa o sistema que contamina para capturar la información de la empresa y obligar a esta a realizar un pago para recuperarla. El tipo de ataque no se conforma con eliminar o capturar la información del equipo que ataca, sino que además busca cualquier tipo de acceso de la red a la que el ordenador queda conectado.

El verdadero problema es que este proceso tarda apenas unos segundos y normalmente el usuario, a pesar de desconectar el equipo de la red, suele llegar tarde.

¿Cómo reconocer el Ransomware?

Es obvio cuando su dispositivo ha sido infectado con Ransomware, ya que probablemente no podrá acceder a su equipo. También es muy probable que vea en los directorios de su equipo ficheros con una extensión que indique que se encuentra encriptado, o sencillamente eliminado.

La típica acción cuando un sistema queda capturado es ver al iniciar la sesión o bien directamente al encender el equipo, ver una pantalla con algún fin intimidatorio, con aspecto de entidad gubernamental, judicial o seguridad que nos reclame la liberación del ordenador a cambio de llamar a un número de teléfono para realizar un pago.

¿Qué debo hacer? Prácticas recomendadas

Elegir una solución antivirus

Ya no es suficiente una suscripción de antivirus estándar o que sea incluso gratuita para sentirnos a salvo de cualquier intento de captura de nuestra información. Hemos de indagar en la solución antivirus si este contempla el Ransomware como política de protección de sistema. Normalmente algunas compañías ya ofrecen una suscripción adicional para este cometido.

Tener una solución antimalware

Muchos usuarios consideran que un antivirus contempla todo, no es así. Malware no se considera un virus (aunque su comportamiento sea similar), sino que es una acción que el usuario ha permitido, por ejemplo, la apertura de un fichero adjunto a un correo o un programa que instala. Los programas antimalware son un complemento al antivirus y suelen capturar cualquier actividad ilícita en el sistema, que también incorporan una capa de protección.

Sistemas y software actualizados

La verdadera importancia de tener el sistema operativo y la solución ofimática actualizada es porque las empresas productoras de este tipo de software trabajan en garantizar la seguridad del sistema con parches o actualizaciones que protegen de este tipo de ataques, reforzando el entorno. Un sistema desactualizado es una puerta abierta a la ejecución de cualquier Ransomware.

Proveedor de servicios

Conocer si nuestro proveedor de servicios, quien nos proporciona el correo electrónico, tiene en sus sistemas implantadas soluciones antivirus, antispam y anti-Ransomware. Poco a poco todos los proveedores van aplicando directivas y protocolos de seguridad que hacen que los correos electrónicos sean cada vez más seguro. Aunque no se solucione el 100% de los correo que contienen este tipo de amenaza, si lo hace en un alto porcentaje de las veces.

El adiestramiento de usuarios

La parte más importante de la detección de un Ransomware es conocerlo y aplicar el sentido común. Sigamos estas recomendaciones como una política a llevar siempre a cabo cuando estamos ante nuestro ordenador.

A nivel de usuario:

1. Los adjuntos del correo. Los Ransomware vienen en su gran mayoría del correo electrónico en forma de adjunto, imagen o video. Suele ser disfrazado con un correo que pueda venir de nuestro banco, hacienda, policía, etc. Hemos de saber que NUNCA este tipo de organizaciones nos van a enviar un archivo adjunto, a menos que tengamos un caso abierto y estemos en comunicación con ellos. De primera vez, nunca nos contactarán para hacernos llegar un contrato, una factura, un requerimiento, ni nada por el estilo.

2. NUNCA responder a un formulario incrustado en un email. Podremos recibir correos que tienen un formulario nada más abrirlo. Si lo rellenamos y damos a enviar, realmente lo que estamos haciendo es activar el Ransomware.

3. Abrir contenido en carpetas SPAM. En ocasiones es probable que alguno de nuestros interlocutores nos envie un email que probablemente caiga en la carpeta de “correo no deseado” o “Spam”. Si el correo ha caído en esa carpeta es por algo y nuestra actitud en este caso ha de ser siempre la desconfianza. Es mejor preguntar que lamentar.

4. Descarga de ficheros .EXE o .BAT desde la web. Esto JAMAS debe de hacerse. Si por un casual vemos descargar ese fichero, deberemos eliminarlo directamente y NUNCA ejecutarlo. Hay amenazas que ni siquiera los antivirus son capaces de detectar.

5. Detener el exceso de ventanas pop-up. Si entramos en algún sitio poco recomendable o del que confiemos, es probable que comiencen a abrirse ventanas pop-up (emergentes) con mucha publicidad. Esta práctica es muy conocida ya que mientras estamos concentrados en cerrar una, detrás ya hay otra descargando el Ransomware.

6. Avisar al informático o responsable de sistemas siempre que veamos uno de estos puntos para realizar una acción proactiva en el sistema

7. En caso de utilizar el paquete de Office, nunca deberá habilitar las Macros dado que de hacerlo usted es vulnerable al código malicioso que se puede esconder en él.

A nivel de sistemas:

1. Mantener los sistemas actualizados y los servidores al día.

2. Disponer de actualizaciones de los antivirus y antispam y que cumplan con los Ransomware en materia de seguridad.

3. Mantener una política de copia de seguridad que contemple copias locales y remotas (en este caso cuanto más paranoicos seamos, mejor).

4. NUNCA realizar copias de seguridad en unidades de red (o mapeadas). Los Ransomware detectarán esta unidad y la contaminarán. Para ello es recomendable hacer un Backup en destinos que cumplan la nomenclatura UNC.

5. Establecer una política de recuperación de datos, esto es, definir la metodología que debemos de llevar a cabo en caso de recuperar un desastre.

6. Utilizar contraseñas seguras. Esto es una práctica válida para todos los escenarios relacionados con la seguridad. Mínimo 8 caracteres con mayúsculas, minúsculas, números y caracteres especiales.

7. Todos los usuarios que accedan al sistema deberán hacerlo con una cuenta de usuario standard con permisos limitados, ya que con esta medida se evita que el Ransomware, así como otros virus tenga acceso total sobre el sistema, evitando de esta manera el 80% de los ataques.

8. El directorio de almacenamiento para las copias de seguridad solo deberá tener permisos de escritura y modificación para el servicio de copias de seguridad, y permiso de lectura para el resto de usuarios si así fuese necesario.

Te recomendamos leer